На чём строится кибербезопасность предприятия и организации?

В России 12 сфер деятельности отнесены федеральным законом к так называемой критической информационной инфраструктуре (КИИ). Все субъекты, работающие в этих сферах, обязаны прикладывать особые усилия для создания и обеспечения кибербезопасности.

О том, как защитить промышленные объекты и критическую инфраструктуру, шла речь на обучающем веб-семинаре для журналистов в четверг, 25 февраля 2021 года, организованном «Ростелекомом» и компанией Schneider Electric.

Технический консультант по кибербезопасности Schneider Electric Андрей Иванов разъяснил основные аспекты проблемы, приобретающей всё большую актуальность, чем больше экономика, общество и органы управления начинают использовать удалённые каналы связи и коммуникации.

Schneider Electric разрабатывает автоматические системы управления технологическими процессами для водоснабжения, металлургии, добычи полезных ископаемых и минералов, нефти и газа, а также для пищевой промышленности и является признанным экспертом в сфере информационной безопасности.

По данным входящего в структуру «Ростелекома» центра мониторинга и реагирования на кибератаки Solar JSOC, в 2020 году произошло более 200 хакерских атак, в том числе, на критическую инфраструктуру России с попыткой воздействия на отрасли и даже сектора экономики. В 30 случаях за нападениями могли стоять кибернаёмники и кибергруппировки, возможно, преследующие интересы иностранных государств.

В 80% случаев они хотели получить привилегированный доступ к рабочим местам IT-администраторов. В 3 из 4 атак их целью были системы управления инфраструктурой (серверы инвентаризации, обновления, управления конфигурацией и т.п.). 65% атак были посвящены перехвату контроля над системами обеспечения документооборота. Половина атак нацеливалась на деактивацию систем управления информационной безопасности, чтобы на следующем шаге перехватить полностью контроль над всей инфраструктурой.

Разумеется, Россия – только частный пример. Во всём мире киберпреступники пытаются получить выгоды путём применения своих нелегальных IT-навыков. Например, как сообщил Андрей Иванов, атака вымогателей на время полностью остановила производство одной из фирм в трёх странах – Бельгии, Румынии и Китае. Защитникам критической инфраструктуры пришлось сдерживать натиск на правительственные организации Азербайджана, на объекты водоснабжения и водоочистки в Израиле.

На чём строится кибербезопасность?

«Не существует универсального решения, нет серебряной пули, нельзя приобрести только одно решение и считать, что вы защищены от всего», - подчеркнул Андрей Иванов.

Эксперт рассказал о комплексе решений в четырёх основных группах: контроль управления доступом, защита, обнаружение атак и реагирование.

Для защиты доступа применяют авторизацию, аутентификацию, в том числе, многофакторную, создание безопасного удалённого доступа, что особенно актуально в период пандемии, когда многие переходят на дистанционную работу. Не теряет актуальность и предотвращение физического доступа, говоря проще, не следует оставлять дверь в серверную открытой.

Непосредственно защита системы предполагает оснащение информационного сектора антивирусами, управление процессами, созданием так называемых «белых списков».

Очень важно уметь вовремя определять факт атаки на IT-инфраструктуру. Для этого используется постоянный мониторинг сети с возможностью обнаружения аномалий.

Эксперт Schneider Electric подчеркнул, что нет никаких оснований считать, что именно на вашу инфраструктуру не будет атак никогда. Сам факт её наличия говорит о том, что атака неизбежна. Соответственно, надо понимать, что делать, когда атака будет успешной, то есть, она может закончиться перехватом доступа и/или уничтожением критических данных. Для таких случаев должен быть заранее разработана система реагирования на инциденты. Для защиты данных должно производиться постоянное резервное копирование и применяться резервное восстановление, в том числе, например, на базе облачных сервисов.

Кибербезопасность начинается с комплексного подхода

«Всё начинается с безопасной разработки, например, мы должны использовать проверенные библиотеки для разработки программного обеспечения, - отметил Андрей Иванов. - Любое наше устройство, любой компонент АСУТП имеет встроенный функционал безопасности. Как минимум нужно будет ввести логин и пароль».

После стадии разработки проекта также важно обеспечить безопасное внедрение. Информация о протоколах безопасности в любом случае не должна стать общедоступной. Безопасное обслуживание подразумевает системный подход, исключающий, например, перенос информации в АСУТП с непроверенных носителей (флеш-карт и т.п.).

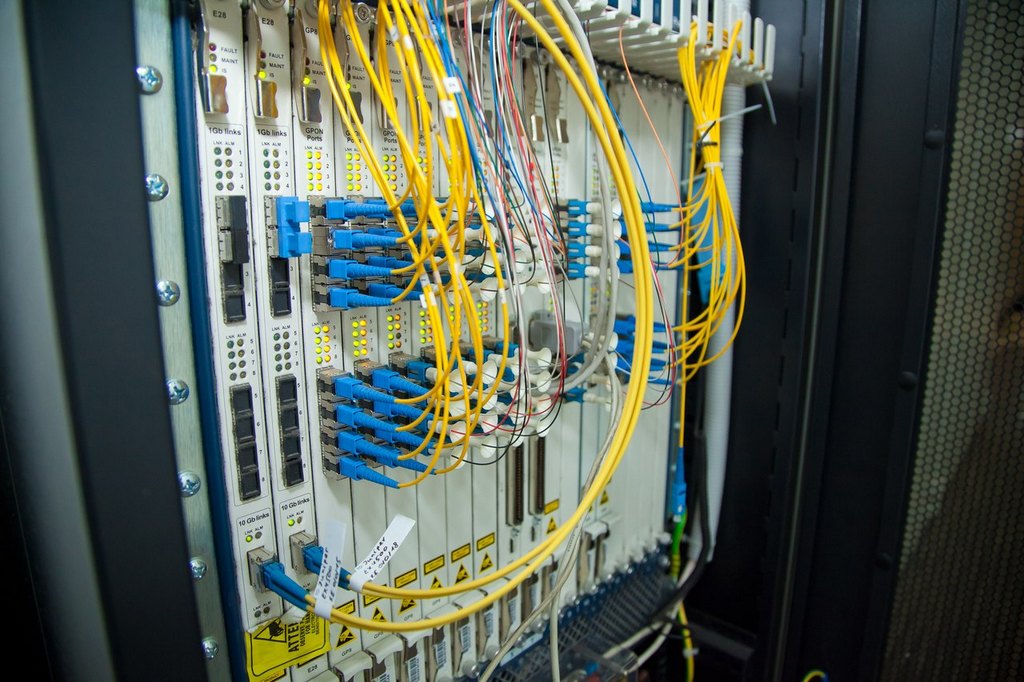

Важно, чтобы на стадии функционирования корпоративная сеть была отделена от сети АСУТПП надёжным файерволлом, не позволяющим злоумышленникам, получившим доступ к одной из сетей, автоматически получить такой же доступ к другой сети.

«Инциденты безопасности неизбежно произойдут», - процитировал Иванов один из тезисов Schneider Electric, на которые компания опирается при разработке систем безопасности. Важна не только скорость обнаружения угрозы для безопасности, но гораздо критичнее скорость, «с которой угрозы безопасности смягчаются и устраняются» с контролем «потенциальных рисков и возникающих расходов».

Несмотря на принятый в России в 2017 году федеральный закон «О безопасности информационной инфраструктуры Российской Федерации», компании нередко экономят как раз на обеспечении безопасности своей инфраструктуры, надеясь, что «пронесёт». Как правило, деньги на создание таких систем сразу же находятся после первого серьёзного инцидента.

Хотя случаев полного уничтожения бизнеса в результате кибератак Андрей Иванов, отвечая на вопрос «Русского Запада», не смог припомнить, случаи нанесения очень серьёзного ущерба предприятиям и организациям не редкость.

В России требования к системам безопасности КИИ утверждаются приказом Федеральной службы по техническому и экспортному контролю (ФСТЭК). Эти требования обязательны для применения при создании систем кибербезопасности во всех организациях, входящих в сектора КИИ.

Самые крупные предприятия в стране уже давно и внедряют, и используют такие системы.

«Крупные игроки озабочены в первую очередь. Средний бизнес либо начал что-то делать, либо как минимум задумался об этом», - отметил эксперт.

По его словам, понимание растёт. В компанию поступают запросы о создании комплекса мер безопасности и от «всё более мелких компаний».

Помимо понимания необходимости защиты информационной инфраструктуры, которое всё больше и больше проникает в экономику, возникает другая проблема: где взять кадры для создания и обслуживания систем безопасности?

«Обнаружился дефицит кадров», - констатировал Андрей Иванов. Ряд вузов уже предлагает специальные программы обучения для специалистов соответствующего профиля. Кроме того, некоторые вузы предлагают программы обучения по КИИ для специалистов из других сфер.

Второй проблемой, связанной с человеческим фактором, является переход кадров на другую работу.

«Когда уходит с предприятия человек, который знает, как построены средства защиты, все тонкости и нюансы безопасности на предприятии, то предприятие несёт риски, безусловно. Особенно, если человек ушёл чем-то недовольным», - отметил эксперт Schneider Electric.

Однако, в условиях дефицита кадров в сфере кибербезопасности эта проблема пока не является критичной. Количество специалистов не велико. Если где-то возникает утечка информации, то проследить её до источника достаточно легко.

«После этого специалист может забыть о работе на этом рынке», - резюмировал Андрей Иванов.

Критическая информационная инфраструктура в Российской Федерации

© ИА Русский Запад/Пётр Старцев.