«Движение ниже радара»: эксперты «Ростелекома» обсудили опасность кибератак

Компании и государство должны прикладывать всё больше усилий в повышение уровня безопасности информационных систем. На фоне очередной успешной атаки хакерской группировки Dark Side на систему трубопроводов в США проблема выглядит особенно актуальной.

Во вторник, 18 мая 2021 года, эксперты на организованной «Ростелекомом» онлайн-конференции «Национальные киберугрозы: новые вызовы и опыт противодействия» обсудили особенность текущего момента.

В дискуссии участвовали заместитель директора Национального координационного центра по компьютерным инцидентам Николай Мурашов, вице-президент ПАО «Ростелеком» по информационной безопасности Игорь Ляпунов и директор центра противодействия кибератакам Solar JSOC компании «Ростелеком-Солар» Владимир Дрюков.

Об опаснейшей попытке захвата одного из ключевых элементов IT-инфраструктуры России рассказал Игорь Ляпунов.

Первые признаки нападения извне были зафиксированы в 2017 году. Группировка планомерно, в течение трёх лет, проводила действия по захвату инфраструктуры, «медленно и очень скрытно» продвигаясь к своей цели.

Хакеры проникли настолько глубоко, что знали пофамильно всех IT-администраторов системы, обеспечили своё виртуальное присутствие на всех рабочих станциях, чтобы перехватить все сервера управления и корпоративную почту.

Действия группировки было невозможно обнаружить стандартными средствами защиты, они прилагали неимоверные усилия к сокрытию следов своей злонамеренной работы. Вторжение сопровождалось отключением программ-антивирусов, при котором администраторы сети не замечали случившегося.

«Такого уровня атаки на исполнительные органы власти - это не результат деятельности хакерских группировок, - отметил Игорь Ляпунов. - Уровень сложности, фактически стоимость атаки такова, что никакой эффект от продажи конфиденциальных данных не отобьёт стоимость технологии, которая тратится на её разработку».

По мнению эксперта, речь идёт о группировке, за которой стоит некое государство в лице специальной службы.

12 backdoor’ов

Изучение образцов вредоносного программного обеспечения только подтвердило этот вывод: такое ПО пишут не два – три, а десятки, если не сотни человек.

Вторжение было своевременно замечено. Но чтобы его отбить, потребовались объёмные по времени, охвату и задействованным ресурсам усилия.

Группировка хакеров создала несколько backdoor в перехваченной инфраструктуре для того, чтобы при случае суметь вернуть себе контроль над ней. «Мы насчитали 12 таких входов», - сказал Ляпунов.

Сложность при отражении такого вторжения состояла в том, что хакеры предусмотрели и этот вариант – что их заметят. На этот случай атакующее ПО имело «микросервисную архитектуру и подгружаемый функционал», который позволял запустить вирус-шифровальщик, имеющий способность парализовать всю работу IT-инфраструктуры.

После того, как группировка была удалена из всех элементов инфраструктуры, хакеры пошли в открытую атаку: через фишинг, лобовые атаки через интернет, а также через поставщиков IT-решений.

«Группировка пыталась вернуться», - заключил Ляпунов.

Владимир Дрюков подчеркнул, что само исследование атаки было необычайным по объёму. Злоумышленники, среди прочего, пытались проникнуть в региональную сеть одного из органов власти.

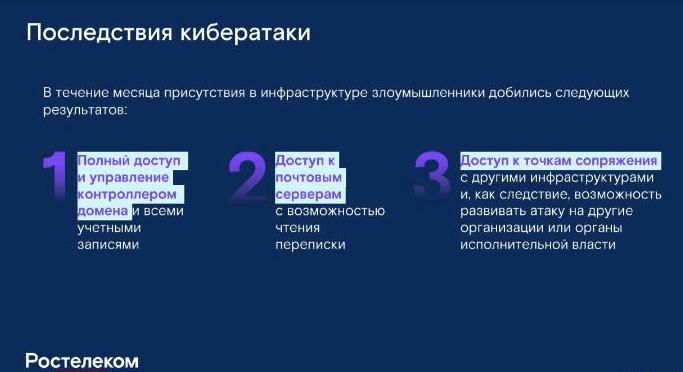

«Отточенность атаки была мощной. Они за месяц получали большие результаты - доступ к почтовой переписке, к точкам сопряжения», - отметил Дрюков.

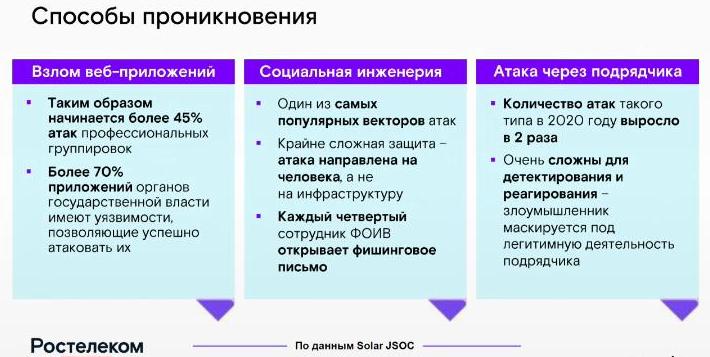

В настоящее время хакерские группировки реже используют интернет, чтобы нанести ущерб. Профессиональные взломщики примерно половину атак проводят на веб-приложения, на которых ресурсы зачастую устаревают и содержат критические уязвимости.

Слабые места в госорганах - люди

При этом атак на государственные организации в принципе меньше, чем на коммерческие – около 10%. Но их сложнее отбивать. Почему? Если при фишинговой рассылке в среднем каждый 7-й пользователь открывает письмо, давая возможность злоумышленникам установить вредоносное ПО на компьютере, то в государственных учреждениях так неосторожно поступает уже каждый 4-й пользователь. Пандемия коронавируса усложнила отражение атак – многие перешли на удалённый, зачастую менее защищённый доступ к корпоративной сети.

Ещё одно слабое место – подрядчики. Через места сопряжений с заказчиками злоумышленники также получают доступ к критической IT-инфраструктуре.

Преступники комбинируют три способа для достижения своих целей: лобовые атаки на сеть, социальную инженерию (фишинговые письма) и через подрядчиков.

При атаке, начавшейся в 2017 году, в процессе ликвидации её последствий были найдены даже разные версии вирусов, сложенные на захваченном сервере – хакеры так обновляли своё вредоносное ПО.

«Группировка мимикрировала под установщиков облачных сервисов», чтобы со стороны обновление программ выглядело рутинным, не привлекающим внимание действием.

«Движение ниже радара, очень глубокое погружение, очень тяжеловесная атака с точки зрения проделанной на той стороне работы», - резюмировал Владимир Дрюков.

На разработку процедуры реагирования на такую атаку также ушло время – около недели.

Для ликвидации последствий масштабного вторжения потребовались беспрецедентные усилия. 25 специалистов работали в течение 4 месяцев, чтобы локализовать угрозы. Непосредственно на реагирование и вычистку инфраструктуры понадобились 70 высококлассных специалистов, которые в течение 14 дней в режиме «24/7» (круглосуточно, 7 дней в неделю) работали на IT-инфраструктуре при поддержке сервис-провайдера, структуры информационной безопасности и Национального координационного центра по компьютерным инцидентам.

В 2020 году работа по «зачистке» была завершена. Эксперты сделали выводы для себя и для всего экспертного сообщества.

«На ринге – танк!»

«По результатам расследования мы значительно повысили уровень защищённости», - отметил Игорь Ляпунов.

Вице-президент ПАО «Ростелеком» по информационной безопасности подчеркнул степень беспрецедентности возникшей угрозы очень образно: «Здесь нельзя сказать, что кто-то плохо работал. Эксперты по безопасности несколько лет готовились, набирали форму, а, выйдя на ринг, перед собой увидели… танк!»

В настоящее время, по его мнению, возник новый уровень угрозы, для ответа на который необходимо потратить много сил и совершить квантовый скачок.

Количество атак в 2019 году выросло более чем на 40%, напомнил Николай Мурашов. А описываемая атака, которую, в конце концов, удалось отбить, уникальна высочайшей квалификацией злоумышленников, действовавших в интересах иностранных спецслужб.

«Противодействие таким вызовам требует специалистов высокой квалификации, которых не хватает», - сказал Мурашов.

В стране только развивается система обнаружения компьютерных атак.

Пандемия внесла свои особенности и в действия хакеров. Увеличилось число атак на институт, разработавший вакцину от коронавируса «Вектор».

Но называть страны, которые могли быть причастны к атаке на российские органы власти, Мурашов не стал: «Мы отличаемся тем, что, как говорит наш президент, нашим партнёрам не уподобляемся. Конкретные участники называются только после того, как есть приговор суда. Это – наша принципиальная позиция».

Ущерб от атаки носит, скорее, «репутационный характер». Но это означает только необходимость увеличивать уровень защищённости государственных систем.

Как отметил Игорь Ляпунов, система раннего оповещения о кибер-атаках, основанная на анализе отклонений в работах IT-систем, работает, и она даёт возможность подготовиться. Кроме того, создан национальный киберполигон, на котором можно в практическом плане обучать специалистов по безопасности отражать атаки.

Николай Мурашов посетовал на то, что международные усилия в борьбе с киберпреступностью натыкаются на разное понимание в правовых системах. В России изготовитель заведомо вредоносного ПО уже совершает преступление и может быть за это привлечён к ответственности, а, например, в США, чтобы стать преступником, необходимо использовать такое ПО.

Заместитель директора Национального координационного центра по компьютерным инцидентам отметил, что американские IT-гиганты «не в состоянии обеспечить безопасность» выпущенных ими же продуктов.

Отбитая атака на информационную инфраструктуру российского государства, по его словам, не затронула сведений, относящихся к государственной тайне.

«Ущерб удалось минимизировать», - заключил Николай Мурашов.

© ИА Русский Запад/аш